Se você está interessado em segurança da informação, provavelmente já ouviu falar de hackers. Embora a maioria das pessoas associe o termo a atividades criminosas, existe uma vertente muito importante de hackers que são conhecidos como “éticos”. Eles usam suas habilidades para ajudar empresas e organizações a identificar e corrigir vulnerabilidades em seus sistemas de segurança.

Mas, como um hacker ético pode ajudar na proteção de uma empresa? A resposta está nas ferramentas que eles usam. Neste post, vamos apresentar algumas das principais ferramentas utilizadas por hackers éticos na identificação de vulnerabilidades e na proteção de sistemas. Desde ferramentas de análise de rede e software até dispositivos físicos, tais como dispositivos de phishing e sniffers de rede, entre outros.

Não importa se você é um profissional de segurança da informação ou apenas está interessado em se proteger contra ameaças cibernéticas, é importante conhecer as ferramentas utilizadas pelos hackers éticos. Afinal, quanto mais você souber sobre as técnicas de ataque, mais preparado estará para se proteger contra elas. Então, continue lendo este blog para aprender mais sobre as ferramentas para hacker ético e como elas podem ajudar a proteger sua empresa.

Conteúdo

- Flipper Zero

- Raspberry Pi 4

- Wi-Fi Pineapple

- Placa de Rede Alpha

- Rubber Ducky

- Lan Turtle

- HackRF One

- Ubertooth One

- Proxmark 3 Kit

- Lock picks

- Teclado Keylogger

- Softwares Especializados

- Principais formas de ataques

- Compartilhe!

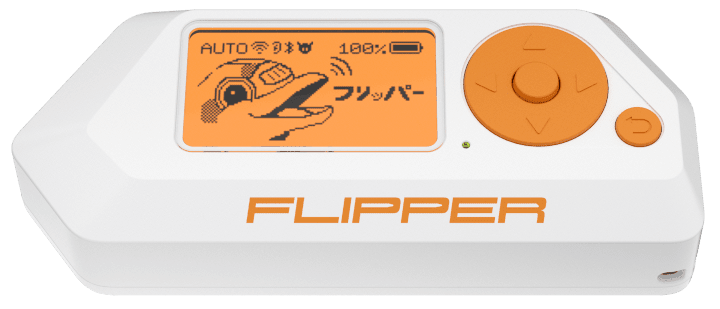

Flipper Zero

Flipper Zero é um dispositivo de segurança de hardware de código aberto. Ele é projetado para ser uma ferramenta para profissionais de segurança da informação e hackers éticos para realizarem testes de segurança em sistemas e redes.

O Flipper Zero é um dispositivo compacto e versátil que pode ser usado como uma plataforma para realizar diversos tipos de testes de segurança, como escaneamento de portas, testes de penetração, análise de protocolos de rede e muito mais. Além disso, ele também pode ser usado como um dispositivo de segurança para proteger suas informações pessoais, como senhas, quando estiver usando computadores públicos ou redes Wi-Fi desconhecidas.

Em resumo, o Flipper Zero é uma ferramenta valiosa para aqueles que desejam realizar testes de segurança em sistemas e redes, bem como para aqueles que desejam proteger suas informações pessoais ao usar computadores e redes públicas.

Clique aqui para saber mais.

Raspberry Pi 4

Raspberry Pi 4 é um computador de placa única desenvolvido pelo Fundo de Computação Raspberry Pi. É uma das plataformas de computação de baixo custo mais populares do mundo e é amplamente utilizada para projetos educacionais, de desenvolvimento de software, robótica, automação e muito mais.

A Raspberry Pi 4 é uma plataforma de computação de alta performance, com processadores quad-core Cortex-A72, 2 GB, 4 GB ou 8 GB de RAM LPDDR4, saídas de vídeo de alta definição (HDMI, DisplayPort, DSI e DPIs) e conectividade de rede Gigabit Ethernet, entre outros recursos. Além disso, ela tem uma ampla gama de portas para conexão com outros dispositivos, como teclados, mouse, monitores, armazenamento, etc.

O Raspberry Pi 4 é uma plataforma muito versátil e é utilizada em uma ampla variedade de projetos, desde o desenvolvimento de software até o uso como computador desktop, media center, servidor, dispositivo IoT, entre muitos outros. Além disso, com a sua baixo custo e recursos avançados, é uma escolha popular para projetos de tecnologia da informação em escolas, bibliotecas, grupos comunitários e empresas.

A quarta geração do Raspberry Pi 4 pode ser aplicada a uma ampla gama de propósitos. Em auditorias de segurança, um exemplo clássico é o uso de um Raspberry Pi equipado com baterias adequadas, juntamente com uma distribuição como o Kali Linux e aplicativos, como o FruityWifi. Juntos, eles se tornaram uma espécie de canivete suíço para testes de penetração.

Clique aqui para saber mais.

Wi-Fi Pineapple

O Wi-Fi Pineapple é uma ferramenta de teste de segurança criada para auditar redes Wi-Fi. É projetado para ser fácil de usar e fornece uma série de recursos para os profissionais de segurança da informação que desejam testar a segurança de suas redes sem fio.

Algumas das características incluem a capacidade de clonar redes Wi-Fi, interceptar tráfego e até mesmo executar ataques man-in-the-middle. No entanto, é importante notar que o uso desta ferramenta requer conhecimento técnico avançado e deve ser usado apenas com autorização explícita de todas as partes envolvidas em uma auditoria de segurança.

Clique aqui para saber mais.

Placa de Rede Alpha

A placa de rede Alpha é reconhecida mundialmente como um dos melhores adaptadores Wi-Fi/wireless no mercado. Com uma potência em média 10 vezes maior do que um adaptador comum, é ideal para pentest, testes em redes Wi-Fi e tem um longo alcance de sinal. Se você é profissional ou entusiasta de segurança da informação, esse adaptador é perfeito para você.

A placa de rede Alpha é compatível com Kali Linux e Windows, e é possível trocar a antena por uma mais potente para ter ainda mais alcance de sinal. Ela é conhecida por ser um clássico em termos de placas Wi-Fi usadas para injeção de pacotes, e se destaca pela qualidade de seus materiais, bem como pelo uso de chipsets que permitem colocá-la no modo monitor, que é um requisito para auditorias sem fio.

Clique aqui para saber mais.

Rubber Ducky

O Rubber Ducky é um dispositivo de ataque de engenharia social que se parece com um pen drive comum, mas é na verdade um dispositivo programável que pode automatizar o envio de comandos para um computador. Quando conectado a uma porta USB, o Rubber Ducky se apresenta como um teclado para o sistema operacional, e pode executar rapidamente uma série de comandos pré-configurados.

Ele é amplamente utilizado por profissionais de segurança da informação para realizar testes de penetração em sistemas corporativos e pessoais, pois é uma forma fácil e discreta de obter acesso a um sistema alvo. No entanto, também pode ser usado por atacantes mal-intencionados para executar ataques de engenharia social e instalar malware no sistema.

Em resumo, o Rubber Ducky é uma ferramenta poderosa e versátil que pode ser usada tanto para fins legítimos quanto maliciosos. Por isso, é importante que os profissionais de segurança da informação conheçam seu funcionamento e utilizem com cautela.

Clique aqui para saber mais.

Lan Turtle

A Lan Turtle USB é uma ferramenta de penteamento (pentesting) usada para testes de segurança em redes. Ela se apresenta como um dispositivo de armazenamento USB, mas é na verdade um pequeno computador com uma placa de rede incorporada, o que permite que seja usado para realizar ataques de redes.

Com sua pequena forma, é fácil de transportar e pode ser usado para testes discretos. Ele vem com uma série de ferramentas pré-instaladas, como o SSH, Telnet e outros, que permitem que ele se conecte a uma rede para realizar ataques.

Além disso, a Lan Turtle USB é compatível com vários sistemas operacionais, incluindo Windows, macOS e Linux. Em resumo, a Lan Turtle USB é uma ferramenta útil para profissionais de segurança da informação que desejam testar a segurança de redes sem fio.

Clique aqui para saber mais.

HackRF One

HackRF One é uma placa de rádio de software definido (SDR) que permite a captura, análise e geração de sinais de radiofrequência. É uma ferramenta poderosa que permite realizar testes de segurança em sistemas sem fio e também pode ser usada para rastrear sinais, capturar pacotes de dados e monitorar a atividade sem fio.

É compatível com várias plataformas, incluindo Windows, Linux e MacOS, e pode ser programada para realizar tarefas automatizadas, o que o torna uma ferramenta popular para profissionais de segurança da informação e entusiastas de hacking ético.

Clique aqui para saber mais.

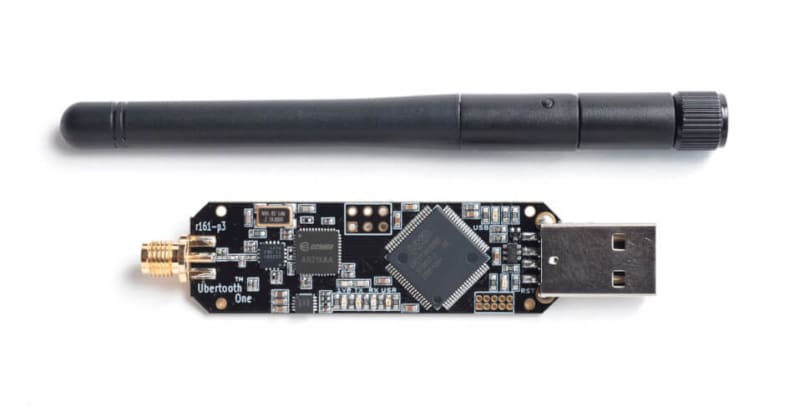

Ubertooth One

Ubertooth One é uma ferramenta de segurança cibernética que permite aos profissionais e entusiastas do setor monitorar e interceptar comunicações sem fio, como Bluetooth e Zigbee.

É amplamente utilizado na auditoria de segurança e na pesquisa de segurança de rede sem fio. A Ubertooth One é uma placa de hardware de baixo custo, open-source e de alta performance, projetada para ajudar a identificar vulnerabilidades e corrigir problemas de segurança nas redes sem fio.

Ela é compatível com sistemas operacionais como Kali Linux e Ubuntu, e é amplamente utilizada em conjunto com outras ferramentas, como o Wireshark, para melhor compreender e solucionar problemas de segurança de rede sem fio.

Clique aqui para saber mais.

Proxmark 3 Kit

O Proxmark 3 Kit é uma ferramenta amplamente utilizada por profissionais de segurança da informação e hackers ético para testar a segurança de sistemas RFID (Radio Frequency Identification) e NFC (Near Field Communication).

Ele é capaz de interceptar, monitorar e manipular sinais de frequência de rádio, permitindo aos usuários realizar testes de segurança e vulnerabilidade nas tecnologias de identificação sem fio.

O kit inclui hardware e software, incluindo a placa Proxmark 3 e um software de gerenciamento de sessão. É uma ferramenta versátil e poderosa que permite aos profissionais identificar falhas de segurança em sistemas de identificação sem fio e ajudar a garantir a segurança de dados sensíveis

Clique aqui para saber mais.

Lock picks

Lock picks são ferramentas utilizadas para abrir fechaduras sem a chave correspondente. São comumente usados por profissionais de segurança, policiais e especialistas em invasão de segurança para abrir fechaduras comerciais, residenciais e veículos.

Lock picks são feitos de metal e possuem diferentes formas e tamanhos para se adequarem a diferentes tipos de fechaduras. O uso destas ferramentas requer habilidade, conhecimento e treinamento prévio para evitar danificar as fechaduras. Além disso, o uso inadequado de lock picks pode ser ilegal em algumas jurisdições.

Teclado Keylogger

Um Keylogger USB é um dispositivo de hardware que registra todas as teclas digitadas em um computador. Ele é conectado ao computador via porta USB e, uma vez instalado, ele registra todas as teclas digitadas, incluindo senhas e informações confidenciais.

Esse tipo de dispositivo é comumente usado por criminosos para invadir sistemas e roubar informações confidenciais. No entanto, também pode ser usado de forma ética para monitorar o uso de computadores em um ambiente de trabalho, por exemplo.

É importante ressaltar que o uso não autorizado de um keylogger USB é ilegal em muitos países.

Clique aqui para saber mais.

Softwares Especializados

- Kali Linux: é uma distribuição baseada em Debian que contém muitas ferramentas para pentesting e auditoria de segurança.

- Metasploit: é uma plataforma de exploração de vulnerabilidades que permite aos hackers testar a segurança de sistemas e aplicativos.

- Nmap: é uma ferramenta de varredura de rede que permite aos hackers mapear sistemas e descobrir portas abertas, serviços em execução e outras informações importantes.

- John the Ripper: é uma ferramenta de quebra de senhas que permite aos hackers testar a robustez das senhas de sistemas e aplicativos.

- Aircrack-ng: é uma ferramenta de segurança sem fio que permite aos hackers testar a segurança de redes Wi-Fi e capturar pacotes.

- Wireshark: é uma ferramenta de análise de tráfego de rede que permite aos hackers visualizar e analisar o tráfego em sua rede.

- Burp Suite: é uma plataforma de teste de segurança web que permite aos hackers testar a segurança de aplicativos web.

- Sqlmap: é uma ferramenta de injeção SQL que permite aos hackers explorar vulnerabilidades em sistemas baseados em banco de dados.

- Maltego: é uma ferramenta de análise de ameaças que permite aos hackers visualizar e analisar as conexões entre diferentes tipos de dados.

- setoolkit: é uma ferramenta de teste social engineering que permite aos hackers realizar ataques baseados em engenharia social.

Principais formas de ataques

- Ataques por força bruta: É um método de tentativas repetidas de adivinhar uma senha ou código de acesso.

- Injeção SQL: É uma técnica que permite aos hackers injetar comandos maliciosos em um banco de dados através de uma vulnerabilidade na aplicação.

- Phishing: É a técnica de obter informações confidenciais, como senhas e números de cartão de crédito, por meio de mensagens fraudulentas enviadas por e-mail ou mensagem instantânea.

- Malware: É qualquer software malicioso, como vírus, cavalos de Troia, worms ou spyware, que pode ser usado para comprometer a segurança de um sistema ou dispositivo.

- Ataques Man-in-the-middle (MITM): É uma técnica que permite ao invasor interceptar e manipular o tráfego de dados entre duas partes.

- Roubo de identidade: É a técnica de adquirir informações pessoais de uma pessoa para fins maliciosos, como obter acesso a contas bancárias ou fazer compras fraudulentas.

- DDoS (Negação de Serviço Distribuído): É uma técnica que consiste em enviar um grande volume de solicitações para um site ou servidor, tornando-o lento ou inacessível.

- Ataques de buffer overflow: É uma técnica de exploração de software que aproveita uma falha na validação de dados de entrada para executar código malicioso.

- Ransomware: É um tipo de malware que criptografa arquivos importantes e exige pagamento para decifrá-los.

- Ataques de privilégios elevados: É a técnica de obter privilégios de administrador ou de root em um sistema ou dispositivo para acessar informações confidenciais ou realizar ações maliciosas.

Compartilhe!

Conhecia todos esses dispositivos? Sabe de mais algum que não foi listado? Não deixe de compartilhar e comentar!

O post 12 Ferramentas que todo hacker ético deveria conhecer apareceu primeiro em Guia de TI.

Top comments (0)