Bu yazımızda Türkçe karşılığı Siber Tehdit İstihbaratı olan Cyber Threat Intelligence ı ele alacağız.Siber saldırganlar faaliyetlerini yürütürken, kullandıkları atak vektörleri ve çeşitlilikleri günden güne artmaktadır.Artan bu siber tehdit faktörlerinden saldırıya uğramadan önce haberdar olmak da bi hayli önemlidir.Keza işletmeler de günden güne siber saldırılar konusunda daha fazla endişe duymakta ve bu alanda yatırımlarını arttırmaktadırlar. Bunun yanı sıra siber saldırganların kaynağının sınırsız olduğu da yadsınamaz bir gerçektir.Bu durumda uygulanan kısıtlı yatırımlar altında doğru güvenlik önlemlerinin oluşturulması için siber tehditin ne olduğu ve nasıl davrandığını doğru kavramak gereklidir.Siber Tehdit İstihbaratı da tam olarak bu noktada karşımıza çıkmaktadır.

Siber Tehdit İstihbaratı Nedir?

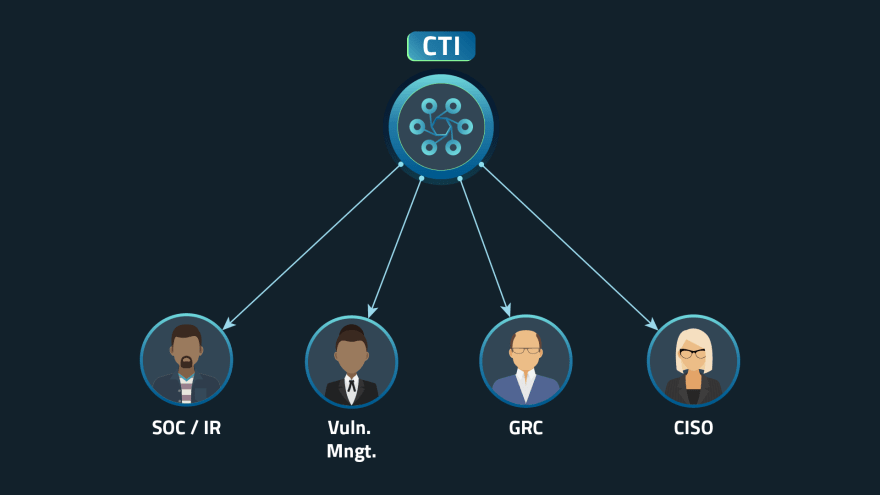

Siber tehdit istihbaratı bir kurum veya kuruluşun herhangi bir seviyedeki bilişim sistemleri varlıklarına karşı oluşturulan zararlı yazılımlar ve tehditler hakkında toplanmış,zenginleştirilmiş verilerin belli bir süreçten geçirilerek analiz edilmesi sonucu saldırganların bu saldırıyı gerçekleştirirkenki motivasyonlarını,amaçlarını ve yöntemlerini tespit etmeye odaklanan siber güvenlik alanıdır.CTI,tehditlerin hangi sebeple,neye yönelik,kimin tarafından,kimi hedef almakta gibi sorulara yanıt aramaktadır.Analizin ardından toplanılan bilgilere istinaden gerekli aksiyonların alınmasını esas alır.

Siber Tehdit İstihbaratı Neden Önemlidir?

Siber Tehdit istihbaratı,kurumlar için genel anlamda güvenlik iskeletinin oluşturulmasında ve korunmasında önemli bir rol oynar.Elde edilen veriler analiz edilir ve filtrelenir.Bu bilgilerle beslenen güvenlik operasyonlarının daha etkin yapılandırılması sağlanarak kurum ve kuruluşların gelişmiş kalıcı tehditler, sıfırıncı gün saldırıları,zafiyetlerden yararlanma riskleri ve bunlara karşı nasıl korunacakları konusunda yol gösterici olur.İyi uygulandığında,siber tehdit istihbaratı aşağıdaki hedeflere ulaşılmasına yardımcı olabilir:

- Bilinmeyene yol göstererek ekiplerin daha doğru kararlar vermesini sağlar

- Saldırgan taktiklerini,tekniklerini ortaya çıkararak güvenlik anlamında elimizi güçlendirir.

- Güvenlik uzmanlarının saldırganların, saldırı sırasındaki karar verme sürecini daha iyi anlamasına yardımcı olur.

- İhtiyaçları en iyi şekilde karşılayan ürün ve hizmetlerin seçilip harcamaların doğru yapılmasını sağlar.Güvenliğe ayrılan bütçeye katkı sağlar.

- Bilinen atak vektörlerine ve zafiyetlere karşı güncel kalmayı sağlar.

Yayınlanmış APT saldırıları

Gelişmiş kalıcı tehdit (Advanced Persistant Threat) saldırıları siber saldırganların bir sisteme veya bir ağa yetkisiz erişim sağladığı ve uzun bir süre boyunca fark edilmeden kalmayı başardığı bilgisayar ağı saldırısıdır.Şirketlerin karşılaşabileceği en tehlikeli saldırılar arasında yer alır.Tespiti oldukça zor olan saldırılardandır.

Siber Tehdit İstihbaratı Türleri Nelerdir?

Siber Tehdit İstihbaratı olay önleme, tespit ve müdahale için çok önemli bir araçtır.Üç seviyeye ayrılabilir: stratejik, taktik ve operasyonel.

1)Taktiksel İstihbarat

Taktiksel tehdit istihbaratı,organizasyonun kaynaklarının korunmasında ciddi bir rol oynamaktadır.Siber tehdit istihbaratı kapsamında elde edilen IOC bilgilerinin siber güvenlik çözümleri olan SIEM, IDP/IPS, DLP gibi ürünlere entegre çalışmasını hedef alan istihbarat çeşididir.IOC'ler,web trafiğinde çok fazla artış olması,veritabanı okumanın artmış olması,aynı dosya üzerinde normalden fazla istek,ip adreslerinin farklı coğrafyalardan gelmesi gibi olağan dışı ve şüpheli hareketler olabilirler.

2)Stratejik İstihbarat

Siber saldırganları tanımaya yönelik olan istihbarat çeşididir.

Saldırganların amaçlarına,motivasyon kaynaklarına,taktik ve metotlarına,geçmişteki eylemlerine ve olması muhtemel saldırılarına yönelik bilgiler içerir.Stratejik istihbarat,özellikle belirli tehditlerin veya kampanyaların arkasında kimin veya kimlerin olduğunu ve spesifik bir kurum veya sektör ile neden ilgilendiklerine ışık tutmayı amaçlar.Üretilmesi en zor tür olma eğilimindedir.Genellikle raporlar şeklinde sunulur.

3)Operasyonel İstihbarat

Operasyonel tehdit istihbaratı,teknik,taktik ve prosedürleri ele alır.Bu bilgiler kurum ve kuruluşların SOC(Security Operation Center) ekiplerine yönlendirilir ve analiz edilip olası saldırılara karşı bir önlem olarak kullanılır.Operasyonel istihbarat,üç istihbarat türünün en değişken olanıdır ve güvenilirliklerinin kontrol edilmesi için SOC ekipleri tarafından yakından incelenmeli ve izlenmelidir.Firewall,IDS/IPS,SIEM,SOAR vb. araçlar tarafından daha iyi tüketilirler.Kuruluşların olası tehdit aktörlerini, saldırganların niyetlerini,yeteneklerini saldırının etkisini anlamalarına yardımcı olur.

Siber Tehdit İstihbaratı Yaşam Döngüsü

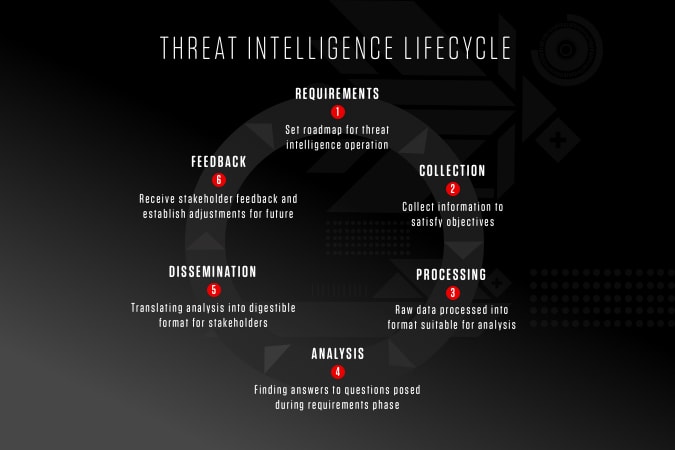

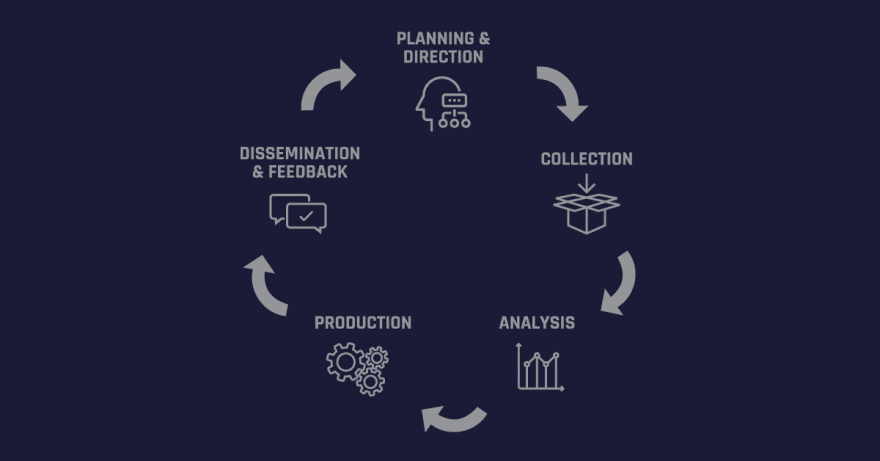

İstihbarat yaşam döngüsü kurum ve kuruluşların ortaya çıkan riskleri ve tehditleri önlemek amacıyla savunma mekanizmaları geliştirmelerini destekleyen , elde edilen ham verileri işleyerek istihbarata çevirme sürecidir.Şimdi adımlarını inceleyelim.

1. Gereksinimler ve Planlama

Bu aşamada tehdit istihbaratı operasyonu için uygun plan ve yol haritası geliştirilir.Tehdit istihbaratı yaşam döngüsü için çok önemlidir.Örneğin tehdit istihbaratının geliştirilmesi için gereksinimler nelerdir,hangi istihbarat bilgilerine öncelik verilmelidir vb.Yani sonuç olarak bu aşama,veri gereksinimlerinin belirlenmesinden veri toplamak için kullanılacak yöntemlerin belirlenmesine ve bir toplama planının oluşturulmasına kadar tüm istihbarat programını tanımlar.

2. Toplama

Bu aşamada birinci aşamada tanımlanan gereksinimlere dayanarak ekip,bu hedefleri yerine getirmek için gereken bilgileri toplamaya odaklanır.Elde edilen veriler,çeşitli teknik veya insani yollarla farklı şekillerde toplanabilir.Bunlar insan istihbaratı (HUMINT), görüntü istihbaratı(IMINT), ölçüm ve imza istihbaratı(MASINT), sinyal istihbaratı(SIGINT), açık kaynak istihbaratı(OSINT) gibi kaynaklar aracılığıyla toplanır.Toplama işlemi tamamlandıktan sonra veriler bir sonraki aşamada işlenmek üzere aktarılır.

3. İşleme

Bu aşamaya kadar gelen veriler ham formatta olup istihbarat analizine hazır olmayan verilerdir ve analize uygun bir formatta işlenmesi gerekecektir.Ham veriler, gelişmiş teknoloji ve araçlar kullanılarak anlamlı bilgilere dönüştürülür ve bir sonraki aşama olan veri analizi aşamasında kullanabilecek hale getirilir.

İşleme aşamasının etkili olabilmesi için veri toplama planının, gereksinimlerinin,stratejisinin ve işlenmekte olan verinin doğru anlaşılması gerekir.Bu aşamadaki yapılandırma,ayrıştırma,şifre çözme,filtreleme,birleştirme gibi işlevleri uygulamak için otomatik araçlar kullanılabilir.

4. Analiz

İstihbarat veri setinin uygun bir formatta işlenmesinden sonra , gereksinimler aşamasında sorulan soruların yanıtlarını bulmak, verileri anlamak ve hedefleri karşılayıp karşılamadığını kontrol etmek için kapsamlı bir analiz yapılmalı ve güvenlik sorunları araştırılmalıdır.Analiz edilen bilgiler bir tehdidi belirlemek için yeterli düzeyde anlamlandırıldığında,istihbarat düzeyine yükselir.Bu aşamada potansiyel tehditler tanımlanır ve tehditlere yanıt vermek için karşı önlemlerin geliştirilmesine yardımcı olur.

5. Yaygınlaştırma

Analiz aşamasında elde edilen bilgiler daha sonra otomatik veya manuel yöntemlerle birlikte bu aşamada hedef tüketicilere ve paydaşlara dağıtıma hazır hale gelir.Yapılan analizlerin nasıl sunulduğu genellikle kitleye bağlıdır.Çoğu zaman teknik detaylara derinlemesine girmeden daha sade bir dille tek sayfalık bir raporda veya kısa slaytlar olarak hazırlanabilir.

6. Geri Bildirim

Siber tehdit istihbaratı yaşam döngüsünün son aşamasıdır.Bu aşamada ,yaygınlaştırma aşamasında oluşturulan raporun sunulduğunun sonrasında gelecekteki tehdit istihbaratı operasyonları için hedefler, gereksinimler, prosedürler ve ayarlamaların gerekli olup olmadığını belirlemek için raporun sunulduğu tüketicilerin ve paydaşların geri bildirimi istenir.Elde edilen bu geri bildirim, ilgili ve zamanında yapılan değerlendirmeler yoluyla daha doğru istihbarat üretilmesine yardımcı olur.

Yararlanılan Kaynaklar

https://www.malwarepatrol.net/three-types-of-cyber-threat-intelligence/

https://www.crowdstrike.com/cybersecurity-101/threat-intelligence/

https://info-savvy.com/threat-intelligence-lifecycle/

https://www.threatintelligence.com/blog/threat-intelligence

https://www.kaspersky.com.tr/resource-center/definitions/threat-intelligence

https://www.cisecurity.org/blog/what-is-cyber-threat-intelligence/

Top comments (0)